| Impressionante finale di partita Rockets vs Spurs. Il video mostra un riassunt dela indimenticabile prestazione di McGrady e in particolar modo gli ultimi 35 secondi della partita che hanno portato alla vittoria della squadra con i suoi 13 punti. Godetevi lo spettacolo!!! | |

| E' proprio vero che la causa dello schianto sia dei passeggeri in rivolta contro i dirottatori? Dell'aereo non si ? salvato NULLA dopo lo schianto. Non un motore, non un pezzo d'ala, non un troncone di coda, nulla. Solo una buca fumante, piena di ferraglia qualunque, che non fa che moltiplicare all'infinito i sospetti sulla versione ufficiale dei fatti fornita al mondo dall'amministrazione americana. In questi giorni nelle sale dei cinema vi ? il Film United 93, dove si narra in pieno stile di ripresa amatoriale. Nel film si intuisce che i caccia Americani non erano in grado di intervenire in quanto si attendeva l'ordine diretto del presidente Bush (per chi ha visto Fahrenheit 9/11 si ricorder? la mitica scena imbarazzamente nella scuola...)... Ma ? possibile??? La SuperFantomaticaGrandissima potenza del mondo in assenza di un ordine diretto del suo PresidenteEsportaDemocraziaMondiale Bush non riesce a far fronte a una simile situazione?? Il povero Pres ? quindi privo di andar a far la cacca!!! Credo che tutto ci? non abbia tanta importanta per quanto riguarda la tragedia, anzi credo che cercar di Mitizzare le povere vittime non sia brutto.....ma anche se ci dicessero la verit? non sarebbe poi cos? brutto!! | |

Il Warchalking è una usanza che consiste nel disegnare simboli in luoghi pubblici per segnalare una rete senza fili Wi-Fi aperta.

Quando una rete Wi-Fi viene intercettata, il warchalker disegna un simbolo speciale su qualunque oggetto vicino all'intercettazione come un muro o sulla pavimentazione della strada. I simboli possono essere differenti, in relazione al tipo di rete (aperta o chiusa) o al tipo di crittografia (WEP, WPA).

Il linguaggio di quelli conosciuti come hobo signs è universale:

MILANO - Le leggende del rock e le leggende del calcio. I neo campioni del mondo Alex Del Piero e Marco Materazzi, accompagnati dalle rispettive compagne, sono arrivati a San Siro un minuto prima che prendesse il via il megaconcerto dei Rolling Stones, aperto dal grande classico «Jumping Jack Flash» con tanto di fuochi d'artificio. Al termine del brano Mick Jagger, che non ha mai nascosto le simpatie calcistiche per il nostro paese, ha salutato i 60 mila fan presenti: «Ciao Milano, ciao Italia, campioni del mondo».

MILANO - Le leggende del rock e le leggende del calcio. I neo campioni del mondo Alex Del Piero e Marco Materazzi, accompagnati dalle rispettive compagne, sono arrivati a San Siro un minuto prima che prendesse il via il megaconcerto dei Rolling Stones, aperto dal grande classico «Jumping Jack Flash» con tanto di fuochi d'artificio. Al termine del brano Mick Jagger, che non ha mai nascosto le simpatie calcistiche per il nostro paese, ha salutato i 60 mila fan presenti: «Ciao Milano, ciao Italia, campioni del mondo».

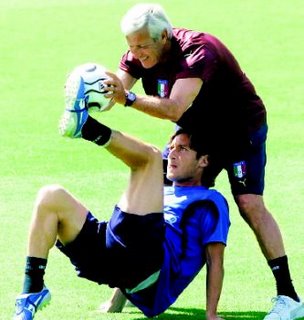

Forse vi state chiedendo perchè Lippi ha tolto Totti durante la finale.......

Forse vi state chiedendo perchè Lippi ha tolto Totti durante la finale.......BitTorrent è un software P2P (Peer-To-Peer) che consente la distribuzione e la condivisione di file su intenet.

download http://download.bittorrent.com/dl/BitTorrent-Stable.exe

Come funziona Bit Torrent?

Il software permette di distribuire file di qualsiasi tipo. Per facilitare la trasmissione, il documento originale viene spezzato in tanti piccoli frammenti, che poi saranno ricomposti a destinazione.

Il file torrent è un semplice file che può essere pubblicato, ad esempio su una pagina web. Per poter usufruire del sistema è quindi necessario prelevare un file con l'estensione .torrent il quale è facilmente reperibile sia dall'intefaccia del programma stesso sia su un qualsiasi motore di ricerca andando a scrivere "nome" .torrent. Inoltre il file torrent contiene l'indirizzo di un server traccia o tracker (utilizzato per localizzare le sorgenti che posseggono il file o parte di esso) e anche un link al seme o seed dell'origine.

Nel momento in cui viene inviata una richiesta di download, BitTorrent non sempre inizia subito il prelievo. Per iniziare il processo di distribuzione, esso ha bisogno di trovare in rete almeno una copia completa di tutti i frammenti in cui è stato suddiviso il file originale. Quando l'utente decide di scaricare un file, cliccando sul file torrent, il programma chiama il tracker, si fa indicare dove trovare un frammento, e appena lo ha scaricato lo condivide con gli altri utenti in rete. Il "balletto" è coordinato in modo da privelegiare il transito dei pezzi più rari, assicurando la propagazione equilibrata del seed originario (tutti i semi devono essere presenti in rete in quantità equivalente in modo tale che se qualche fonte viene a mancare i semi non vengono irrimediabilmente persi).

Problemi di Copyright: BitTorrent vs Altri P2P

La stuttura intresecamente individuale di un P2P tradizionale (DC++, Emule, ..., in cui ogni utente è il possessore dell'intero file e lo mette interamente a disposizione di altri) rende abbastanza facile costringere alla chiusura un Internet Provider nel momento in cui vengono identificati utenti che scaricano file protetti da copyright, mentre BitTorrent grazie al seeding o inseminazione la responsibilità viene "scaricata" ad altri (in parole povere ognuno è in possesso di un frammento che in sè non viola i regolamenti di copyright e grazie a BitTorrent riesci a reperire gli altri frammenti che ti mancano e ricostruire il file originario).

| Name: (required) | |

| Email Address: (required) | |

| Commenti: (optional) | |

| Indirizzo Cap e città: (optional) | |

| Please note: All information you provide on this petition signing form will be public on the petition signatures page, except your email address, for which privacy is set here:

| |||||||

| Email Address Privacy Option: (choose one) | Private Available to Petition Author Public | ||||||

| |||||||

Il timore di fondo è che il Trusted Computing venga utilizzato per controllare cosa può essere fatto, e da chi, sulla grande rete.

Controllare l'accesso alla Rete.

Una macchina TC è costruita in modo da poter chiedere a chi tenta di collegarsi ad essa di identificarsi in modo certo (attraverso le AIK). Inoltre, grazie alla Remote Attestation , può pretendere di verificare che la piattaforma hardware e software usata dall'utente remoto corrisponda a quella desiderata, prima di consentire all'utente remoto di collegarsi o di effettuare qualunque operazione. Questa potenzialità innata delle macchine TC viene ulteriormente esaltata da un apposito protocollo, chiamato TNC (Trusted Network Connect) che permette di concedere all'utente remoto un livello di accesso che sia proporzionale al suo livello di "affidabilità" [...].

Se i fornitori di accesso a Internet cominciassero a pretendere la presenza di tecnologia Trusted Computing sulle macchine degli utenti per consentire loro l'accesso a determinati servizi (tipicamente i servizi bancari) o a determinate reti (una ipotetica Internet 3.0 a "sicurezza intrinseca"), l'utente generico sarebbe sostanzialmente costretto ad adottare questa tecnologia ed a piegarsi alle regole che, grazie ad essa, i fornitori potranno imporre su di lui (ad esempio, l'uso di software "affidabili" per ascoltare musica, vedere film e scaricare file) [....].

Tracciare l'utente.

Conoscere la AIK dell'utente o, peggio, la EK della sua macchina, permette di tracciarlo. Anche senza conoscere l'identità della persona collegata a queste chiavi, è comunque possibile seguirne gli spostamenti su Internet e registrare tutte le operazioni.

Questo livello di tracciamento è già possibile adesso, grazie ai cookies ed alle session keys di molti server web, e permette già adesso di scoprire cose molto interessanti di un utente. L'unica condizione è quella di fare uso di un servizio centralizzato di tracciamento come Doubleclick . Con l'avvento del Trusted Computing, tutto questo diventerà più semplice e più affidabile (dal punto di vista di chi spia).

Se poi l'utente ha associato a questa AIK anche la sua identità personale, ad esempio per accedere ai servizi bancari, anche l'ultima barriera a protezione della sua privacy potrebbe facilmente cadere.[...].

Sei pronto al nuovo concetto di Televisione/Radio/Video?

Basta visitare il sito: www.coolstreaming.ituna connessione ADSL;

windows media player 9.

Una volta scaricato il programmino (600KB) all'indirizzo:

http://www.coolstreaming.us/download/fclick.php?fid=122

lo si installa e si apre una pagina web in cui si sceglie quale evento è di nostro interesse e a questo punto sul lato destro dello schermo vi sarà un elenco delle televisioni online sulle quali basterà un semplice click per poterle visualizzare sull' intefaccia di sinistra.

Ovviamente non sempre le tv online sono accessibili!!

E' totalmente legale...infatti sono andati in causa per la trasmissione di alcune partite di Serie A e hanno vinto la causa!!

Con questo programma si riesce a vedere i programmi televisivi di tutto il mondo e anche di ascoltare qualsiasi stazione radio.

In parole povere loro convertono il segnale audio/video di quei programmi trasmessi in chiaro e lo rendono disponibile in rete.

Per tal motivo è legale...tu ti colleghi a loro e vedi una partita che in Italia è criptata, ma in un'altra nazione è trasmessa in chiaro.